首先進去3311后臺,不用說了吧。

進入請求控制

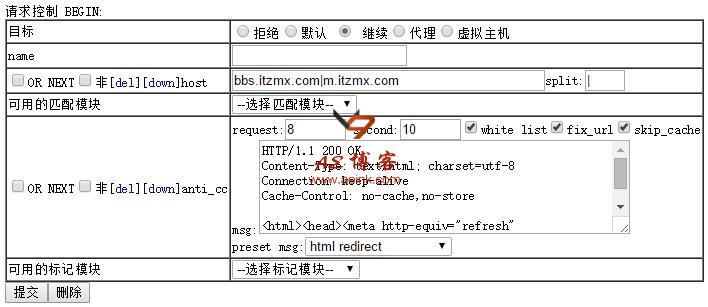

點擊插入,選擇標記模塊anti_cc

防御模式使用http跳轉,一般情況下可以攔截大量CC攻擊,除非一些追蹤重定向的攻擊器,比如說17ce現在已經會追蹤重定向,如果防不住可以看看這貼規則:http://bbs.itzmx.com/thread-10726-1-1.html,或者直接用js concat模式,自帶最好的就是js concat了

HTTP/1.1 302 FOUND

Connection: keep-alive

Location: {{url}}

Recaptcha: sakura

<html><head><style type="text/css">

<!--

.notice{

font-family: Verdana, "Bitstream Vera Sans", "DejaVu Sans", Tahoma, Geneva, Arial, Sans-serif;

font-size:12px;

line-height: 18px;

padding: 5px 15px;

float: left;

background-color:#eee;

border:1px solid #ddd;

}

.notice .title{

color: #000;

font-weight:bold;

border-bottom: 1px solid #ddd;

}

.notice .description{

color:#666;

}

//-->

</style></head><body><a rel="nofollow" target="_blank" href="{{url}}"><div class="notice">

<div class="title">You have verified successfully</div>

<div class="description">Please wait, you are being redirected ...</div>

</div></a></body></html>

按照圖上設置,10秒內8次請求啟用CC防護,能完美防護大量常見CC模式,并且不會出現掛圖(60秒/150次不會出現掛圖,新的10秒8次暫未實測,有漏的就0 0模式),網址上帶一串鏈接的情況,上面規則已經測試非常好用了。

一般情況下不建議打開防護CC,會導致百度搜索受些影響。

注:CC防護中程序會占用一定的資源,屬于正常情況,kangle 3311后臺可是很清晰的把攻擊IP,被攻擊URL全部展現出來哦。

kangle是一款很不錯的web server,PHP下性能也極其高,嗶哩嗶哩,云盤助手,等等很多大型網站都采用過kangle做后端處理,nginx做前端靜態處理。

轉載請注明出處 AE博客|墨淵 ? kangle 商業版完美智能防CC攻擊(0誤封)3311后臺防護CC設置教程,防御一切CC攻擊

發表評論